Dużo się mówi o wirusach komputerowych, ale czym one właściwie są? wirusy, konie trojańskie, robaki, oprogramowanie reklamowe, oprogramowanie szpiegujące, rootkity, złośliwe oprogramowanie, backdoor — to wszystkie terminy, które prawdopodobnie słyszałeś już wcześniej, ale co one oznaczają? Oto krótki przegląd różnych typów złośliwego oprogramowania. Wirus to fragment kodu przeznaczony do replikacji i rozprzestrzeniania się z jednego komputera na drugi. Wirus może rozprzestrzeniać się na wiele sposobów, w tym poprzez załączniki do wiadomości e-mail, zainfekowane strony internetowe i dyski USB. Trojan to rodzaj złośliwego oprogramowania udającego legalny program lub plik. Trojany mogą być wykorzystywane do uzyskiwania dostępu do systemu komputerowego lub do uszkodzenia lub wyłączenia systemu. Robak to rodzaj złośliwego oprogramowania, którego celem jest rozprzestrzenianie się poprzez kopiowanie się z jednego komputera na drugi. Robaki mogą rozprzestrzeniać się za pośrednictwem załączników wiadomości e-mail, zainfekowanych stron internetowych i dysków USB. Adware to rodzaj oprogramowania, które wyświetla reklamy. Adware może być dołączane do legalnych programów lub instalowane bez wiedzy użytkownika. Spyware to rodzaj oprogramowania, którego celem jest zbieranie informacji o użytkowniku bez wiedzy i zgody użytkownika. Oprogramowanie szpiegowskie może służyć do śledzenia działań użytkownika online lub do zbierania danych osobowych, takich jak hasła i numery kart kredytowych. Rootkity to rodzaj złośliwego oprogramowania, którego celem jest ukrywanie się przed wykryciem. Rootkity mogą być wykorzystywane do uzyskiwania dostępu do systemu komputerowego lub do uszkodzenia lub wyłączenia systemu. Złośliwe oprogramowanie to ogólny termin używany do opisania wszelkiego rodzaju złośliwego oprogramowania. Złośliwe oprogramowanie może obejmować wirusy, konie trojańskie, robaki, oprogramowanie reklamowe, oprogramowanie szpiegujące, programy typu rootkit i inne. Backdoor to rodzaj złośliwego oprogramowania, którego celem jest umożliwienie nieautoryzowanego dostępu do systemu komputerowego. Tylnych drzwi można użyć do uzyskania dostępu do systemu lub zainstalowania innego złośliwego oprogramowania.

Istnieje wiele różnych rodzajów złośliwego oprogramowania w Internecie, które czekają i są gotowe do pobrania na komputer z systemem Windows, aby zagrozić bezpieczeństwu systemu. Wśród nich najczęściej spotykane złośliwe oprogramowanie to wirusy, trojany, robaki, adware, spyware, rootkity, malware, backdoory, PUP. Są to formy niechcianego lub złośliwego oprogramowania.

rss nie aktualizuje się

Różne rodzaje złośliwego oprogramowania

W tym poście wyjaśniono różnicę między wirusami, trojanami, robakami, oprogramowaniem reklamowym, oprogramowaniem szpiegującym, rootkitami, złośliwym oprogramowaniem, backdoorem, PUP, dialerami, oprogramowaniem ransomware, exploitami, keyloggerami itp. Całe potencjalnie złośliwe oprogramowanie opisane poniżej nazywa się Złośliwe oprogramowanie .

1] Wirusy

Wirus to oprogramowanie, które jest potajemnie rozpowszechniane, często za pośrednictwem poczty elektronicznej lub komunikatorów internetowych. Są to małe programy przeznaczone do dystrybucji z jednego komputera na drugi i ingerowania w działanie komputera. Wirus może uszkodzić lub usunąć dane na komputerze, użyć programu pocztowego do rozprzestrzeniania się na inne komputery, a nawet wymazać wszystko z dysku twardego. Często są one rozpowszechniane za pośrednictwem wiadomości e-mail lub załączników do wiadomości błyskawicznych. Mogą być zamaskowane jako załączniki do zabawnych obrazków, kart okolicznościowych lub plików audio i wideo. Dlatego tak ważne jest, aby nigdy nie otwierać załączników wiadomości e-mail, jeśli nie wiesz, od kogo pochodzą i od kogo się spodziewają.

Wirusy komputerowe rozprzestrzeniają się również poprzez pobieranie z Internetu. Mogą być ukryte w nielegalnym oprogramowaniu lub innych plikach lub programach, które możesz pobrać. Może to spowodować, że oprogramowanie hosta stanie się bezużyteczne, ale spowoduje również uruchomienie złośliwego oprogramowania.

Aby uniknąć wirusów komputerowych, ważne jest, aby na bieżąco aktualizować komputer za pomocą najnowszych aktualizacji i narzędzi antywirusowych, być na bieżąco z najnowszymi zagrożeniami, uruchamiać komputer jako zwykły użytkownik (nie jako administrator) oraz przestrzegać podstawowych sensowne zasady. podczas surfowania po Internecie pobieraj pliki i otwieraj załączniki.

2] Oprogramowanie szpiegujące

Oprogramowanie szpiegujące gromadzi informacje o użytkowniku bez odpowiedniego powiadomienia lub zgody. Wirus komputerowy rozprzestrzenia oprogramowanie, zazwyczaj złośliwe, z komputera na komputer. Oprogramowanie szpiegujące można zainstalować na komputerze na kilka sposobów. Jednym ze sposobów jest wirus. Innym sposobem jest potajemne pobranie i zainstalowanie innego oprogramowania, które wybierzesz do zainstalowania. Oprogramowanie szpiegujące to ogólny termin używany do opisania oprogramowania, które wykonuje określone działania, zwykle bez Twojej uprzedniej zgody, takie jak:

- Reklama

- Zbieranie danych osobowych

- Zmiana konfiguracji komputera

Oprogramowanie szpiegujące jest często kojarzone z oprogramowaniem wyświetlającym reklamy (tzw. oprogramowanie reklamowe) lub oprogramowaniem monitorującym dane osobowe lub poufne. Nie oznacza to, że każde oprogramowanie wyświetlające reklamy lub śledzące działania online jest złe. Na przykład możesz subskrybować bezpłatną usługę muzyczną, ale „płacisz” za nią, zgadzając się na otrzymywanie ukierunkowanych reklam. Jeśli rozumiesz warunki i zgadzasz się z nimi, być może zdecydowałeś, że jest to uczciwy kompromis. Możesz także zezwolić firmie na śledzenie Twojej aktywności online w celu określenia, które reklamy mają Ci się wyświetlać.

Oprogramowanie szpiegujące wprowadza na komputerze zmiany, które mogą być irytujące i mogą powodować jego spowolnienie lub awarię. Programy te mogą zmienić stronę główną lub stronę wyszukiwania przeglądarki internetowej lub dodać do przeglądarki dodatkowe funkcje, których nie potrzebujesz lub nie potrzebujesz. Utrudniają również zresetowanie ustawień.

Kluczem we wszystkich przypadkach jest to, czy Ty lub ktokolwiek korzystający z Twojego komputera musi zrozumieć, co zrobi oprogramowanie i czy zgodziłeś się zainstalować oprogramowanie na swoim komputerze. Powszechną sztuczką jest ciche instalowanie oprogramowania podczas instalowania innego oprogramowania, które chcesz, takiego jak oprogramowanie do udostępniania muzyki lub wideo. Za każdym razem, gdy instalujesz coś na swoim komputerze, pamiętaj o uważnym przeczytaniu wszystkich ujawnień, w tym umowy licencyjnej i oświadczenia o ochronie prywatności. Czasami włączenie niechcianego oprogramowania do danej instalacji oprogramowania jest udokumentowane, ale może to być podane na końcu umowy licencyjnej lub oświadczenia o ochronie prywatności.

3] Oprogramowanie reklamowe

Adware pochodzi od słowa „reklama”. Oprócz rzeczywistych funkcji oprogramowania, użytkownik zobaczy reklamy. Adware samo w sobie nie jest niebezpieczne, ale tony wyświetlanych reklam są uważane za paskudne i dlatego są wykrywane przez dobre rozwiązania anty-malware.

4] Troi

Koń trojański to rodzaj złośliwego oprogramowania udającego użyteczne oprogramowanie. Celem jest uruchomienie przez użytkownika trojana, który daje mu pełną kontrolę nad komputerem i możliwość wykorzystania go do własnych celów.

W większości przypadków w twoich systemach zostanie zainstalowanych więcej złośliwego oprogramowania, takiego jak backdoory lub keyloggery.

5] Robaki

Robaki to złośliwe oprogramowanie, którego celem jest jak najszybsze rozprzestrzenianie się po zainfekowaniu komputera.

W przeciwieństwie do wirusów, robaki nie wykorzystują innych programów do rozprzestrzeniania się, ale raczej urządzenia pamięci masowej, takie jak pamięci USB lub media komunikacyjne, takie jak poczta elektroniczna lub luki w systemie operacyjnym. Ich dystrybucja zmniejsza wydajność komputerów i sieci, w przeciwnym razie zostaną zaimplementowane bezpośrednie szkodliwe programy.

archiwum historii na Facebooku

6] Keyloggery

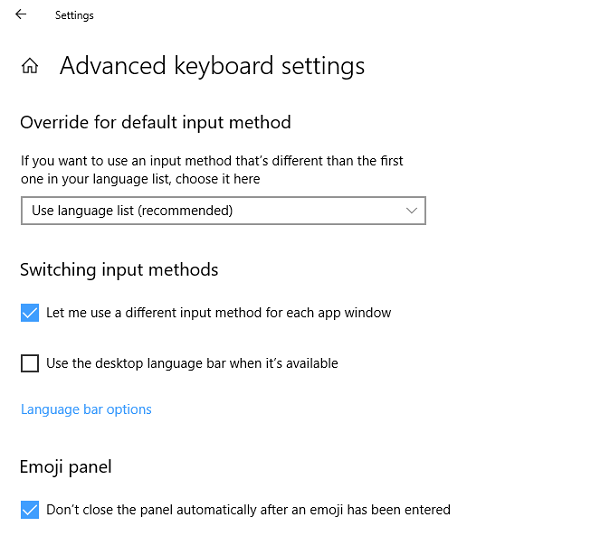

Keyloggery rejestrują wszelkie dane wprowadzane z klawiatury bez Twojej wiedzy, umożliwiając piratom zdobycie haseł lub innych poufnych danych, takich jak dane bankowości internetowej.

7] Dialery

Dialery to pozostałość po czasach, gdy modemy lub ISDN były nadal używane do uzyskiwania dostępu do Internetu. Wybierali drogie numery o podwyższonej opłacie, przez co rachunki telefoniczne osiągały astronomiczne kwoty.

co oznaczało ogromną stratę finansową dla ciebie, biednej ofiary, która nawet nie była świadoma swojej obecności.

Dialery nie wpływają na połączenia ADSL ani połączenia kablowe, więc są obecnie uważane za wymarłe.

8] Backdoor / bot

DO czarne wejście to zwykle oprogramowanie zaimplementowane przez samych autorów, które zapewnia dostęp do komputera użytkownika lub innej chronionej funkcji programu komputerowego. Backdoory są często instalowane po uruchomieniu trojanów, więc każdy, kto zaatakuje twój komputer, będzie miał bezpośredni dostęp do twojego komputera. Zainfekowany komputer, zwany także botem