Jako ekspert IT, prawdopodobnie znasz termin „honeypot”. Ale czym dokładnie jest honeypot i jak może chronić twój system komputerowy?

Honeypot to system komputerowy zaprojektowany w celu przyciągania i łapania złośliwych aktorów. Wabiąc atakujących kuszącym celem, honeypoty mogą odwrócić ich uwagę i wykryć, podczas gdy w przeciwnym razie są zajęci próbami siania spustoszenia w twoim systemie.

Honeypoty można wdrażać na różne sposoby, w zależności od potrzeb. Niektóre honeypoty są zaprojektowane tak, aby po prostu wykrywać i rejestrować podejrzane działania, podczas gdy inne są przeznaczone do faktycznego zwabienia i uwięzienia atakujących. Bez względu na to, jak wdrożysz honeypot, mogą one być skutecznym narzędziem do ochrony systemu przed złośliwymi aktorami.

Jeśli szukasz dodatkowej warstwy bezpieczeństwa dla swojego systemu komputerowego, honeypot może być dla Ciebie właściwym rozwiązaniem. Przyciągając i wykrywając złośliwe podmioty, honeypoty mogą pomóc w zapewnieniu bezpieczeństwa systemu.

najlepsze gry w baseball na PC

Przynęty to pułapki zastawione w celu wykrycia prób nieautoryzowanego użycia systemów informatycznych w celu wyciągnięcia wniosków z ataków w celu dalszego zwiększenia bezpieczeństwa komputera.

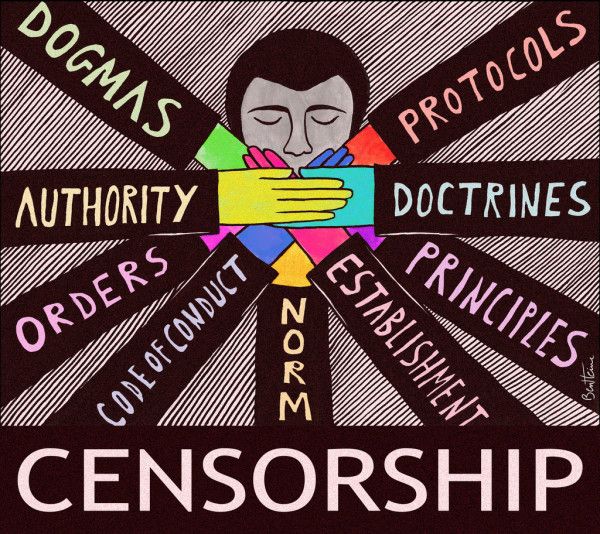

Tradycyjnie, aby zachować bezpieczeństwo sieci, trzeba być czujnym, korzystając z metod ochrony sieci, takich jak zapory ogniowe, systemy wykrywania włamań i szyfrowanie. Obecna sytuacja wymaga jednak bardziej aktywnych metod wykrywania, odzwierciedlania i przeciwdziałania próbom nielegalnego wykorzystania systemów informatycznych. W takim scenariuszu wykorzystanie honeypotów jest proaktywnym i obiecującym podejściem do zwalczania zagrożeń bezpieczeństwa sieci.

Co to jest przynęta

Biorąc pod uwagę klasyczną dziedzinę bezpieczeństwa komputerowego, komputer musi być bezpieczny, ale w terenie Przynęty , luki w zabezpieczeniach są otwierane celowo. Wabiki można zdefiniować jako pułapkę przeznaczoną do wykrywania nieautoryzowanych prób wykorzystania systemów informatycznych. Zasadniczo honeypoty zamieniają stoły w hakerów i ekspertów ds. Bezpieczeństwa komputerowego. Głównym celem honeypota jest wykrywanie ataków i wyciąganie z nich wniosków oraz wykorzystywanie uzyskanych informacji do poprawy bezpieczeństwa. Honeypoty od dawna służą do śledzenia aktywności intruzów i ochrony przed nadchodzącymi zagrożeniami. Istnieją dwa rodzaje przynęt:

- Przynęta badawcza - Research Lure służy do badania taktyk i technik intruzów. Jest używany jako punkt obserwacyjny, aby zobaczyć, jak działa atakujący, gdy system jest zagrożony.

- przynęta produkcyjna - Służą głównie do wykrywania i ochrony organizacji. Głównym celem produkcyjnego honeypota jest pomoc w zmniejszeniu ryzyka w organizacji.

Po co dostosowywać przynęty

Wartość przynęty zależy od informacji, które można z niej uzyskać. Monitorowanie danych wchodzących i wychodzących z honeypota pozwala użytkownikowi zbierać informacje niedostępne w inny sposób. Ogólnie rzecz biorąc, istnieją dwa popularne powody zastawiania przynęty:

- Uzyskaj zrozumienie

Dowiedz się, jak hakerzy badają i próbują uzyskać dostęp do Twoich systemów. Ogólna idea polega na tym, że rejestrując działania atakujących, można uzyskać wgląd w metodologie ataków, aby lepiej chronić ich rzeczywiste systemy produkcyjne.

- Zbierać informacje

Zbierz informacje kryminalistyczne potrzebne do zatrzymania lub ścigania hakerów. Jest to rodzaj informacji, które są często wymagane, aby zapewnić funkcjonariuszom organów ścigania szczegółowe informacje potrzebne do ścigania.

Jak honeypoty chronią systemy komputerowe

Honeypot to komputer podłączony do sieci. Można ich użyć do zbadania luk w systemie operacyjnym lub sieci. W zależności od rodzaju konfiguracji można badać luki w zabezpieczeniach ogólnie lub szczegółowo. Mogą służyć do monitorowania działań osoby, która ma dostęp do przynęty.

techspot bezpieczny

Przynęty są zwykle oparte na prawdziwym serwerze, prawdziwym systemie operacyjnym i danych, które wyglądają jak prawdziwe. Jedną z głównych różnic jest lokalizacja maszyny w stosunku do rzeczywistych serwerów. Najważniejszą czynnością honeypota jest gromadzenie danych, możliwość rejestrowania, ostrzegania i przechwytywania wszystkiego, co robi atakujący. Zebrane informacje mogą być bardzo krytyczne dla atakującego.

Przynęty z wysoką i niską interakcją

Honeypoty o wysokim poziomie interakcji mogą zostać całkowicie skompromitowane, umożliwiając przeciwnikowi uzyskanie pełnego dostępu do systemu i wykorzystanie go do dalszych ataków sieciowych. Dzięki tym honeypotom użytkownicy mogą dowiedzieć się więcej o atakach ukierunkowanych na ich systemy, a nawet o atakach wewnętrznych.

Z kolei honeypoty o niskim poziomie interakcji zapewniają jedynie usługi, których nie można wykorzystać do uzyskania pełnego dostępu do honeypotów. Są bardziej ograniczone, ale przydatne do zbierania informacji na wyższym poziomie.

Korzyści z używania przynęt

- Zbieraj prawdziwe dane

Chociaż honeypoty zbierają niewielką ilość danych, prawie wszystkie te dane stanowią prawdziwy atak lub nieautoryzowane działanie.

- Fałszywie dodatnia redukcja

W przypadku większości technologii wykrywania (IDS, IPS) większość alertów to fałszywe alarmy, podczas gdy w przypadku Honeypotów tak nie jest.

- opłacalne

Honeypot po prostu wchodzi w interakcje ze złośliwą aktywnością i nie wymaga zasobów o wysokiej wydajności.

Microsoft Edge nie otwiera pliku PDF

- Szyfrowanie

W przypadku honeypota nie ma znaczenia, czy atakujący używa szyfrowania; aktywność będzie nadal rejestrowana.

- Tylko

Przynęty są bardzo łatwe do zrozumienia, zastosowania i konserwacji.

Pobierz PC Repair Tool, aby szybko znaleźć i automatycznie naprawić błędy systemu WindowsHoneypot to koncepcja, a nie narzędzie, które można po prostu wdrożyć. Musisz wcześniej wiedzieć, czego będą się uczyć, a następnie przynętę można dostosować do ich specyficznych potrzeb. Jeśli chcesz dowiedzieć się więcej na ten temat, na stronie sans.org znajduje się kilka przydatnych informacji.